Podcast - Cybersécurité - Antivirus

ESET: Antivirus & Solutions de sécurité informatique

Eric : Bonjour à toutes et à tous et bienvenue sur ce sixième Podcast organisé par BlueBearsIT, l’ESN lyonnaise qui challenge votre Système d’information. Je suis Eric Charpentier, co-fondateur de BlueBearsIT et je suis aujourd’hui en très bonne compagnie avec Benoît Grunemwald, expert cyber sécurité chez ESET.

Benoit : Bonjour à tous. Ravi d’être ton invité Éric.

Eric : Benoit, on est ensemble aujourd’hui bien évidemment parce que BlueBearsIT est un distributeur de la solution d’antivirus ESET mais aussi parce que l’on a cette année, traitée principalement de la cyber sécurité dans nos Podcast. Pour rappel, on a fait intervenir nos partenaires de chez Barracuda pour évoquer les risques liés au ramsomware, Fortinet, leader mondial du firewall qui a rappelé les principes de défense d’un environnement cloud et aujourd’hui on va aborder la solution antiviral d’ESET et rappeler les fondamentaux d’un antivirus.

Avant même de débuter Benoit, est-ce que tu peux nous présenter ESET en quelques mots ?

BENOÎT : ESET est le 1er éditeur européen selon le classement mondial Gartner. Nous développons nos propres solutions depuis plus de 30 ans, au cœur de l’Europe, en Slovaquie. Notre portée est mondiale, nous avons 13 centres de R&D à travers le monde et couvrons plus de 200 pays. Cela représente plus de 110 millions de clients et 1 milliard d’internautes protégés par ESET, à travers 2 partenariats avec Google, l’un qui intègre le moteur ESET dans Google Chrome et l’autre pour la protection du Google Play store. Nous avons aussi un partenariat avec Bertin IT, membre d’Hexatrust.

Eric : On va débuter par une question très simple mais utile pour se lancer dans le sujet. Comment fonctionne un antivirus ?

BENOÎT : Si tu m’avais posé la question il y a 30 la réponse aurait été très simple. Comme d’autres l’ont dit, l’antivirus est mort, vive l’antivirus. Aujourd’hui notre moteur est multicouche. Nous analysons toutes les portes d’entrées / sorties d’un Endpoint, qu’il soit Windows, Mac, Linux ou Android. Cette analyse est multicouche, c’est-à-dire que le code passe au tamis de multiples technologies : la base de signature, c’est une technologie qui a encore l’intérêt d’être ultra rapide, puis des couches spécifiques : intelligence artificielle, analyse ADN, bouclier système (HIPS), analyse anti-spam et anti-hameçonnage…

Si l’antivirus permet de se protéger d’une très grande majorité des menaces, je pense qu’il y a 3 raisons pour lesquelles l’antivirus n’est plus suffisant : il manque une analyse réseau à l’antivirus : le pare-feu est primordial dans la détection des comportements suspects, la sandbox locale a des limites que l’on peut dépasser avec la sandbox cloud et les attaques dites sans fichiers sont légions, l’antivirus ne les détecte pas et c’est normal, il faut un EDR.

Eric : Dans le prolongement, on pourrait décortiquer les types d’attaques et faire un focus par exemple sur les Groupes d’attaquants et les rançongiciels ?

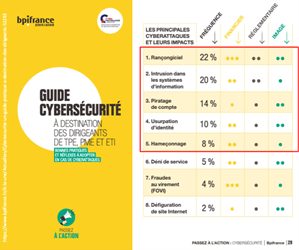

BENOÎT : En se basant sur l’étude menée par Cybermalveillance et BPI France disponible dans ce guide , on note que les attaques les plus rencontrées par les entreprises interrogées sont, par ordre d’importance : les ransomwares, les intrusion dans les systèmes d’informations, le piratage de compte …

Les ransomwares sont en tête car ils sont opérés par des groupes d’attaquants que l’on peut comparer à des mafia. Ils sont organisés et tentaculaires. Ils opèrent méthodiquement et ont une même un service communication (ils publient des communiqués de presse) et un service d’ « aide aux victimes », surtout pour les aider à payer les rançons. Ses groupes peuvent être comparés à des éditeurs, illégaux bien sûr, car ils commercialisent leurs outils et procédures d’attaques à des tiers, avec qui ils vont partager les bénéfices de la rançon. Tout cela avec les caractéristiques d’une mafia, on sait maintenant que certains groupes possèdent des portes dérobées dans leurs rançongiciel pour passer outre leurs partenaires et aller négocier en direct avec les victimes.

Si les ransomwares sont un réel problème pour les victimes, ils ne sont que la partie émergée d’une attaque, le résultat visible. Il existe des étapes préalable et des conséquences qui sont tout aussi importantes : pour activer un rançongiciel, les cyber attaquant doivent pénétrer le réseau et atteindre une machine cible. Ces étapes sont décrites dans un référentiel : MITRE et ATT&CK. Les étapes successives sont classées en 12 catégories. Pour se protéger il faut considérer ces 12 catégories sous 4 angles : Prédire, prévenir, détecter et répondre.

Eric : Face à cela, je suis intrigué par le fonctionnement des laboratoires d’ESET ?

BENOÎT : Les laboratoires ESET sont au nombre de 13. Ils sont répartis dans le monde entier. Nous comptons des ingénieurs détections, (nous analysons plus de 500 000 menaces par jours), ceci serait impossible sans l’intelligence artificielle, c’est un deuxième métier très présent chez nous. Au vu de l’évolution des attaques, nous accordons beaucoup d’importance à l’étude des groupes d’attaquants et à leurs méthodes. Nous contribuons d’ailleurs énormément à MITRE ET ATT&CK. Ce sont les ingénieurs sécurité qui sont en charge de ces analyses, au delà des logiciels malveillants, ils cherchent à comprendre et à protéger nos clients contre les techniques utilisées par les cyber criminels au delà des logiciels malveillants. Pour finir les chercheurs portent leur attention sur les groupes d’attaquant les plus discrets. Par exemple ceux qui pratiquent le cyber espionnage. Vous trouverez sur notre blog de nombreux articles traitant de cas de cyber espionnage découvert et étudiés par nos laboratoires. Toutes ses équipes et bien d’autres, les développeurs des logiciels par exemple, rendent nos logiciels efficaces et permettent de cartographier des menaces et leurs évolutions, mais cela pourrait faire l’objet d’un podcast entier : Cyber Threat Intelligence et coopération avec les forces de l’ordre.

Eric : On parle dans le métier, de nettoyage de printemps, quèsaco ?

BENOÎT : Il y a deux objectifs et avantages au ménage de printemps numérique. Le premier à une double portée, d’une part en nettoyant et supprimant les données inutiles de ses serveurs ou machines on libère de la place, ceci permet d’économiser des ressources et d’éviter d’acheter plus de stockage, tout en étant une bonne action écologique.

D’un autre coté, en cas de fuite de données, on évite que des données obsolètes ne se retrouvent dans la nature. Car même si un mot de passe n’est plus utilisé, en cas de fuite il reste un mot de passe, et c’est du plus mauvais effet. Les situations de crises liées aux vols ou aux fuites de données sont déjà assez complexes à gérer, sans rajouter des données périmées dans les données divulguées.

Eric : après tout ce que l’on vient d’évoquer sur les menaces et les moyens que se donnent ESET pour les contrer, j’ai une dernière question : quelles sont les différences entre un antivirus gratuit et payant ?

BENOÎT : Au niveau technologique il existe plusieurs niveaux de logiciels gratuits. Tu as les antivirus qui font le job et ceux qui cherchent principalement à être installé sur un maximum de machine pour monnayer les informations personnelles auxquels ils ont accès. Si les premiers sont efficaces, il leur manque souvent des fonctionnalités (parfois payantes en option) pour protéger efficacement. Les seconds doivent amener plus de questionnement à l’utilisateur. Celui-ci à-il lut le contrat qui le lie à l’éditeur ? Quelles sont les modalités de sa gratuité ? Libre à chacun de d’échanger ses données personnelles contre un logiciel (antivirus, messagerie, réseau social…) tant que les règles du jeu sont claires.